Azure Active Directory と OpenLM の統合

このドキュメントでは、Azure Active Directory (AAD) を Identity Service と構成し、OpenLM の外部 Identity Provider として Azure Active Directory を設定するための手順を説明します。以下の手順を実行して設定を完了します。

Azure Active Directory の構成

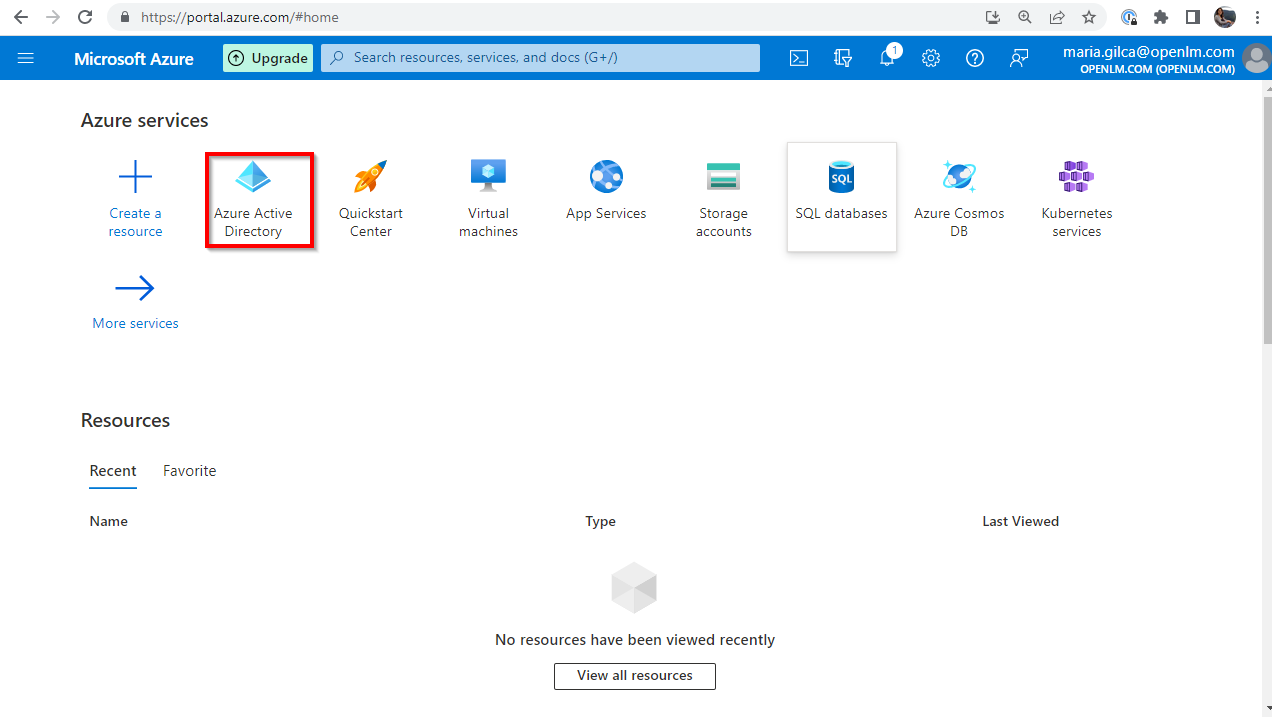

- Azure Portal にログインします(https://portal.azure.com)。Azure Active Directory (AAD) に移動します。

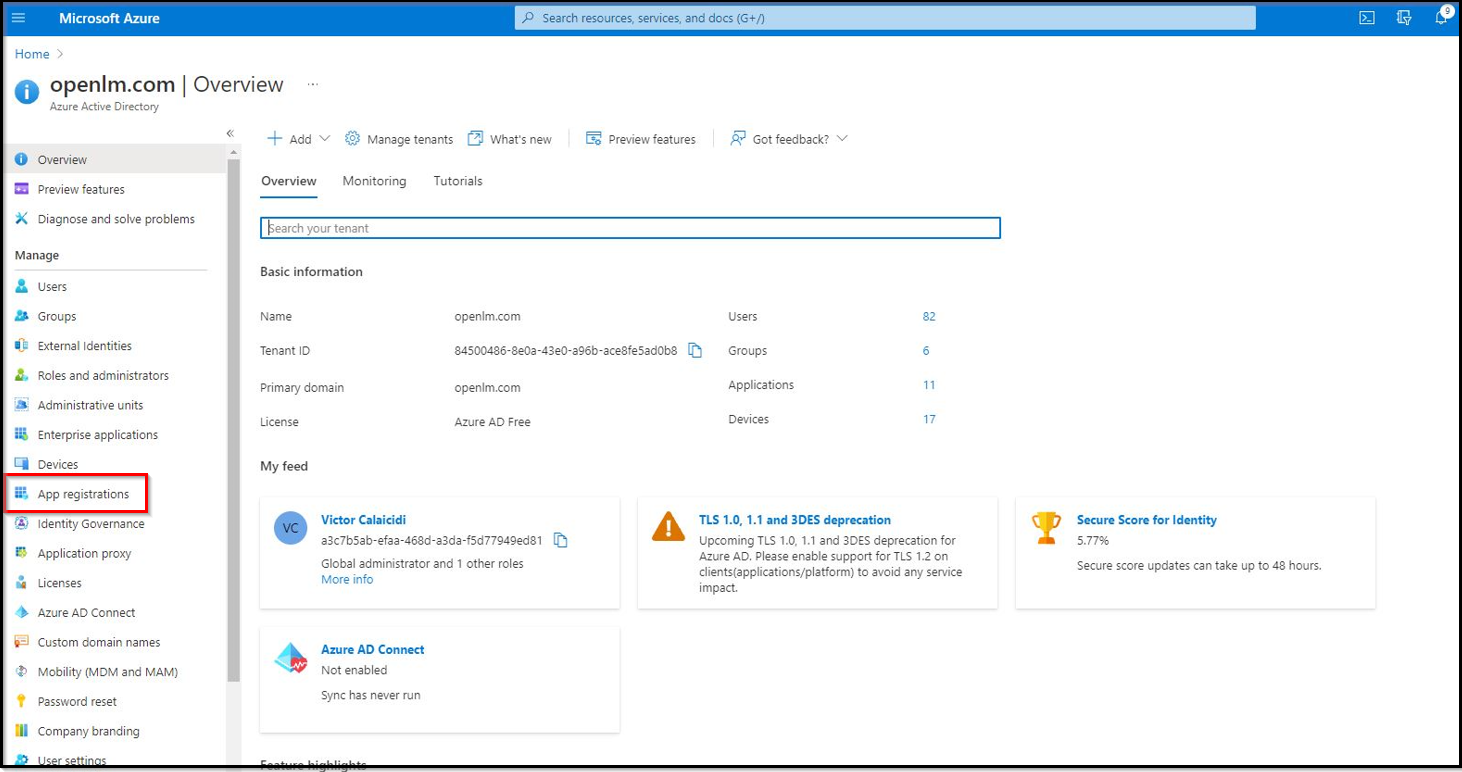

- App Registrations セクションに移動します。

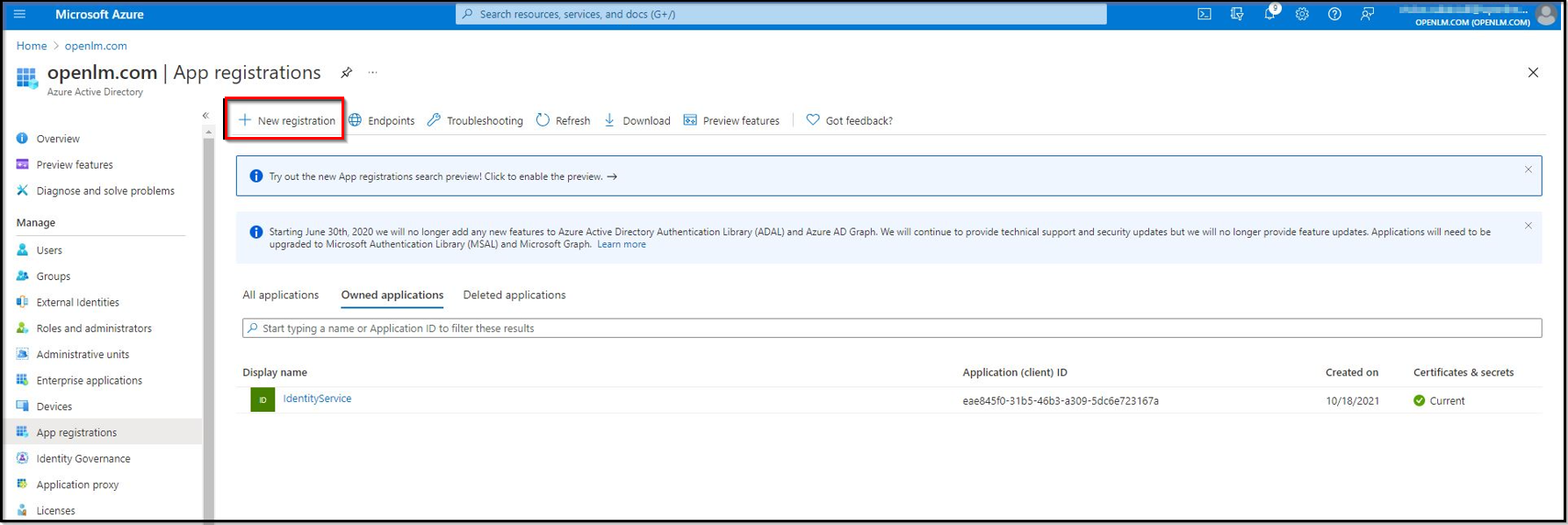

- 新しい登録を作成します。New Registration ボタンをクリックします。

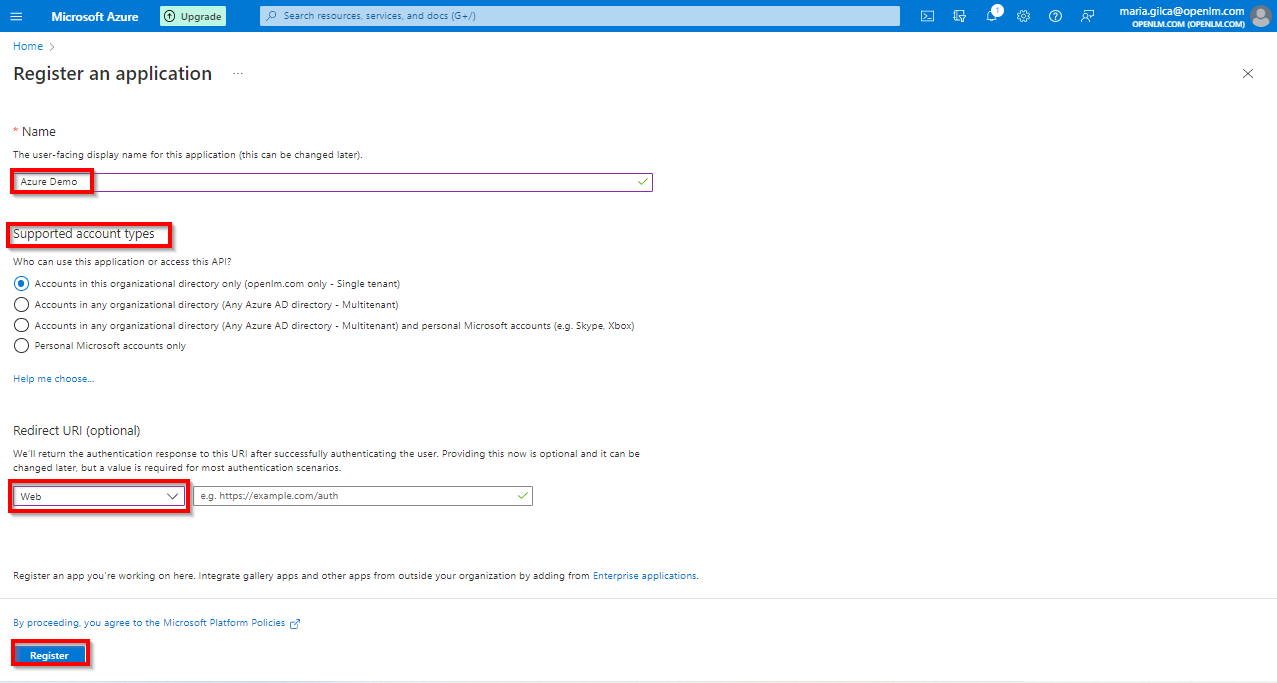

- アプリケーションの display name を入力します(例: Identity Service)。Redirect URI フィールドでは、ドロップダウンから Web を選択します。URI フィールドは空のままにしておき、後で構成時に更新します。Register ボタンをクリックします。

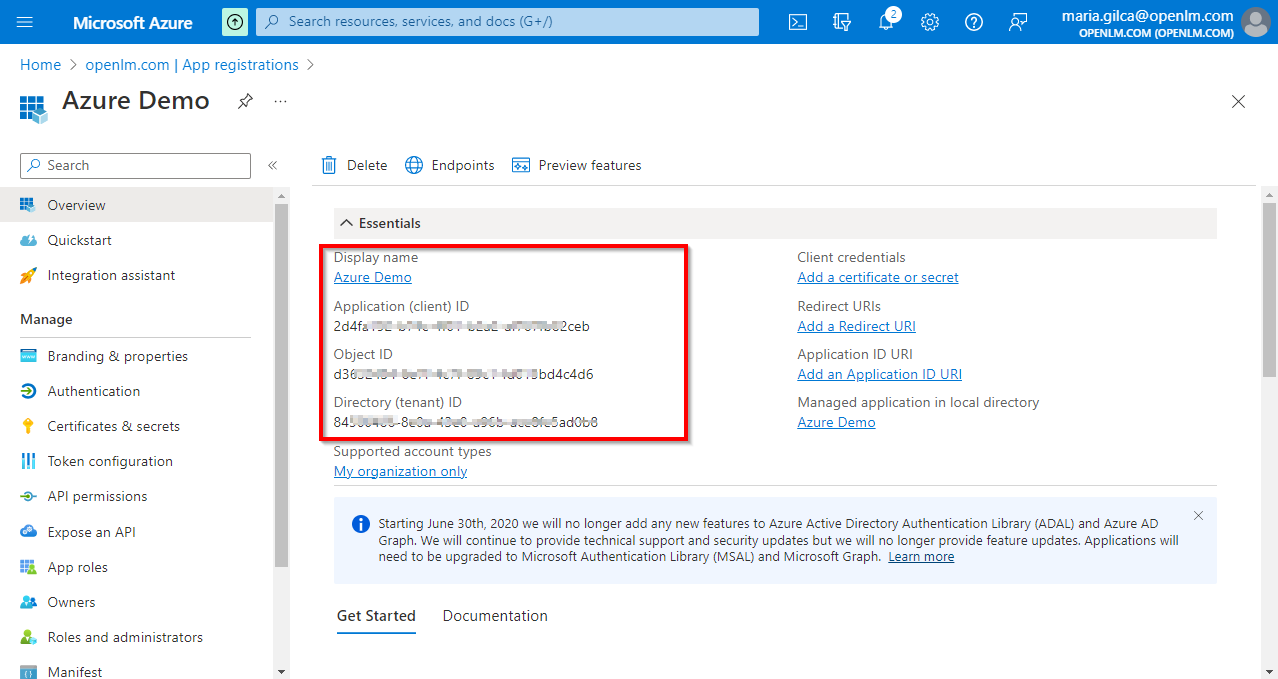

- アプリケーションが登録されました。以下に表示される Application (client) ID と Directory (tenant) ID を控えてください(Register ボタンをクリックすると表示されます)。

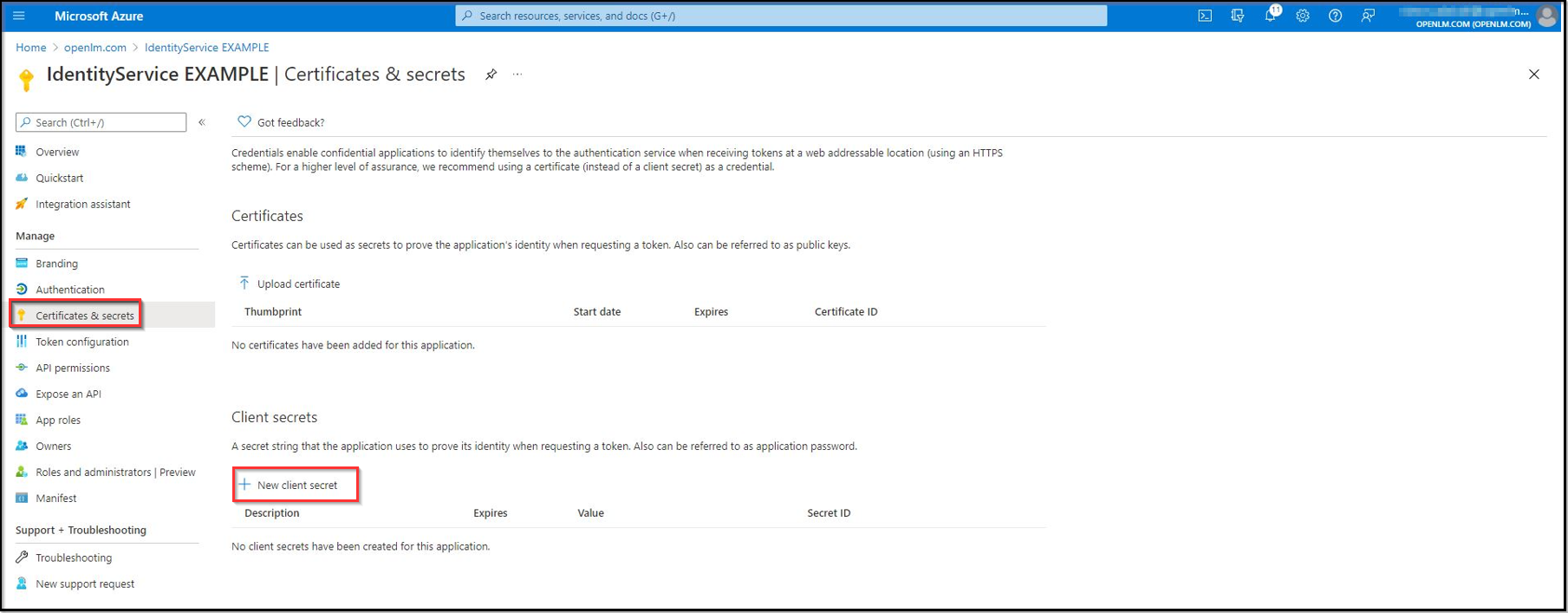

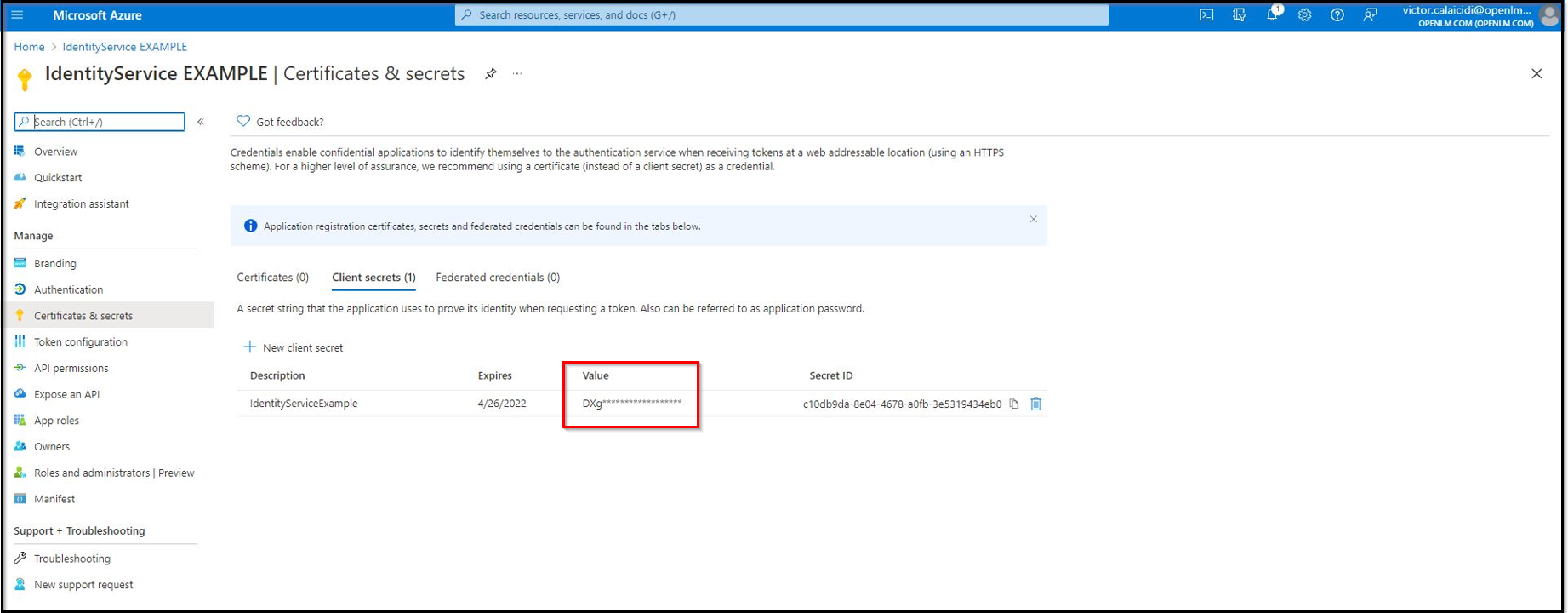

- Certificates & Secrets セクションに移動し、新しい client secret を作成します。New client secret をクリックします。

Pro tip: このセクションは新しいタブで開いておくことをおすすめします。

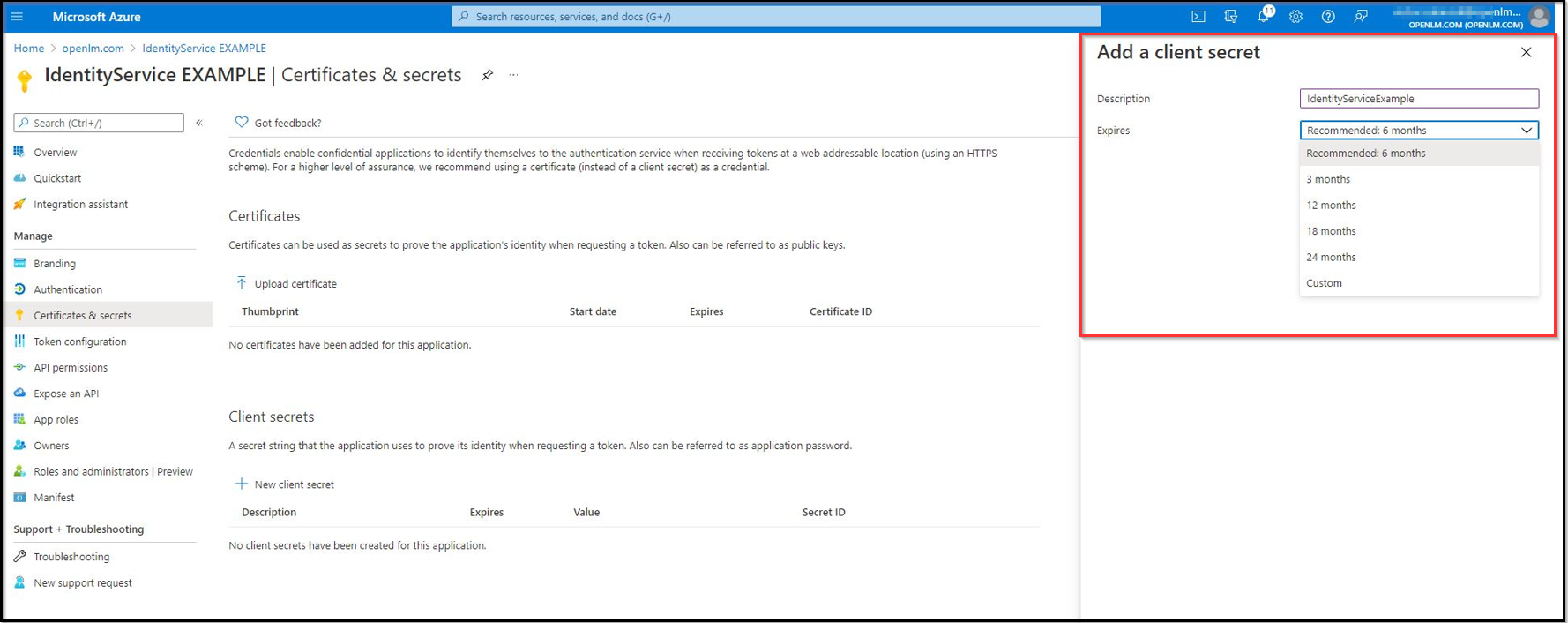

- client secret の description と lifespan を指定し、ADD をクリックします。

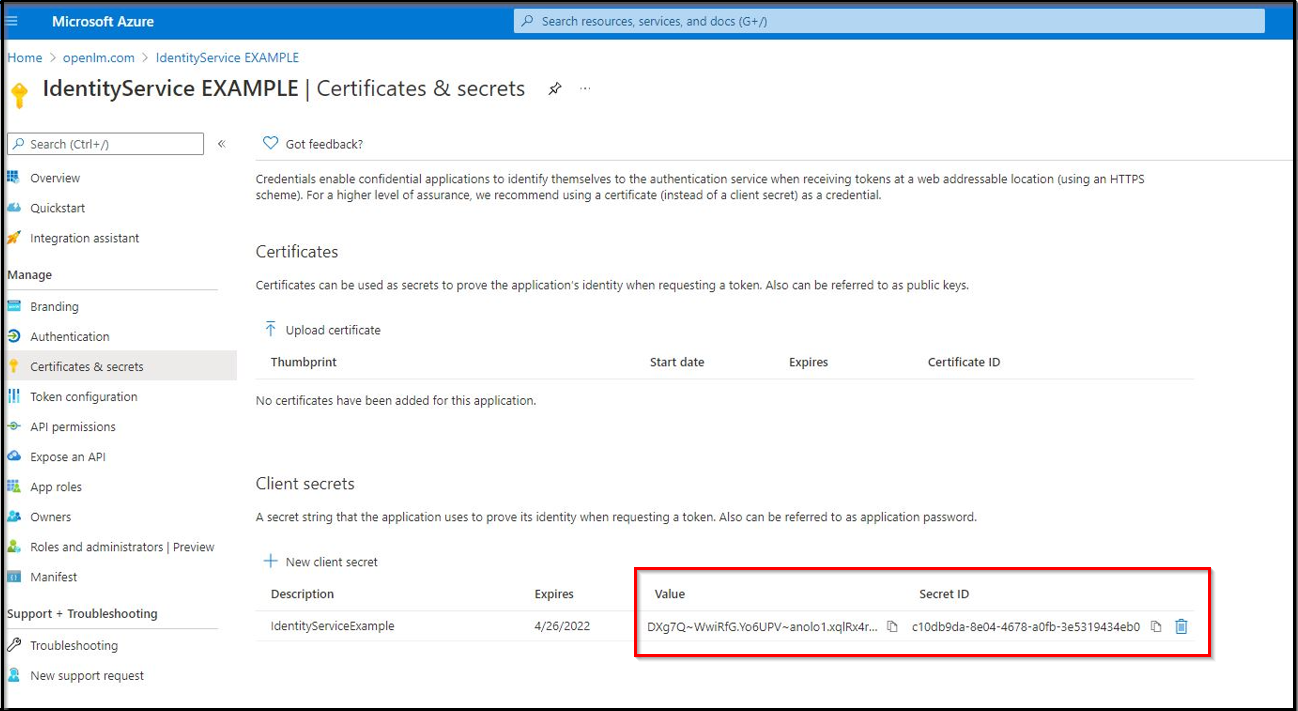

- Client Secret が作成されました。Value と Secret ID を控えてください。

重要: Client secret の値は作成直後にしか表示されません。ページを離れる前に必ず Secret ID を保存してください。

- 注: 値は以下の画像のように伏せ字で表示され、ページを閉じると再取得できません:

OpenLM オンプレミスユーザー - OpenLM Identity Service に Azure Active Directory を外部 Identity Provider として追加

Identity Service に外部プロバイダ(Azure)を追加するには、OpenLM SLM と Identity Service が SSL で保護 されていることを確認してください。

- Identity Service アカウントに移動し、External Providers アイコンをクリックして外部プロバイダを追加します。

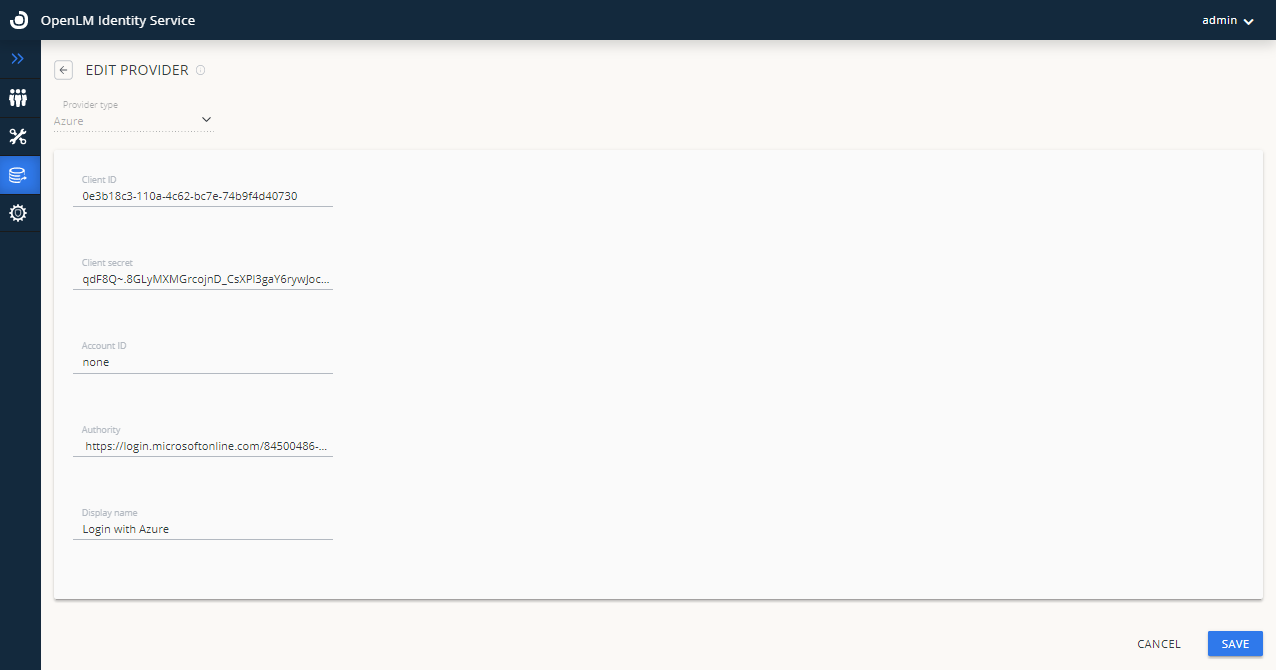

- ドロップダウンからプロバイダタイプ Azure を選択します。

- Client ID フィールドに Client ID を入力します。Client ID は "Application (client) ID"(上記 "Azure Active Directory の構成" セクションの手順 5)です。

- Client Secret フィールドに Client Secret を入力します。Client Secret は "Value"(上記 "Azure Active Directory の構成" セクションの手順 8)です。

- Account ID フィールドに none を入力します。

- Authority フィールドに authority URL を入力します。Azure Authority URL に Directory (tenant) ID(上記 "Azure Active Directory の構成" セクションの手順 5)を組み合わせ、https://login.microsoftonline.com/{Directory (tenant) ID} を設定します。

- Display Name フィールドにプロバイダの表示名(例: Login with Azure)を入力します。

- Save をクリックします。

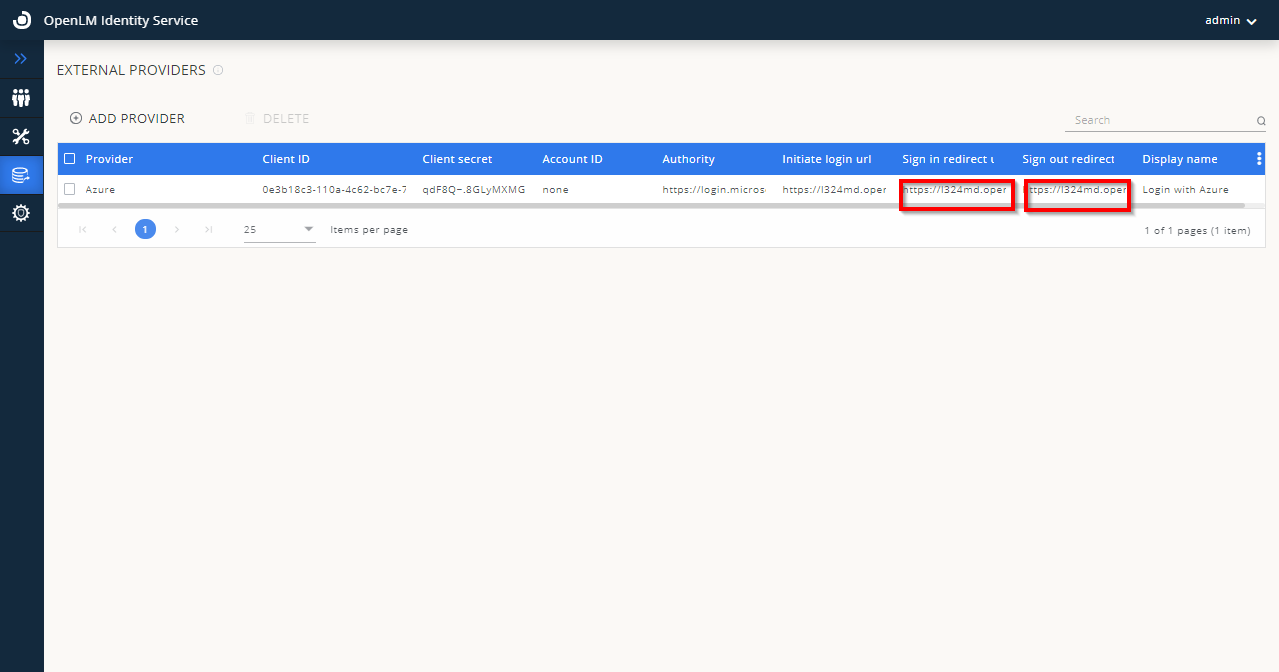

- Save をクリックすると次の画面が表示されます。追加した External Provider (Azure) が External Providers リストに表示され、以下の詳細が表示されます。赤で示されたフィールドを確認してください:

- このウィンドウはしばらく開いたままにしてください。

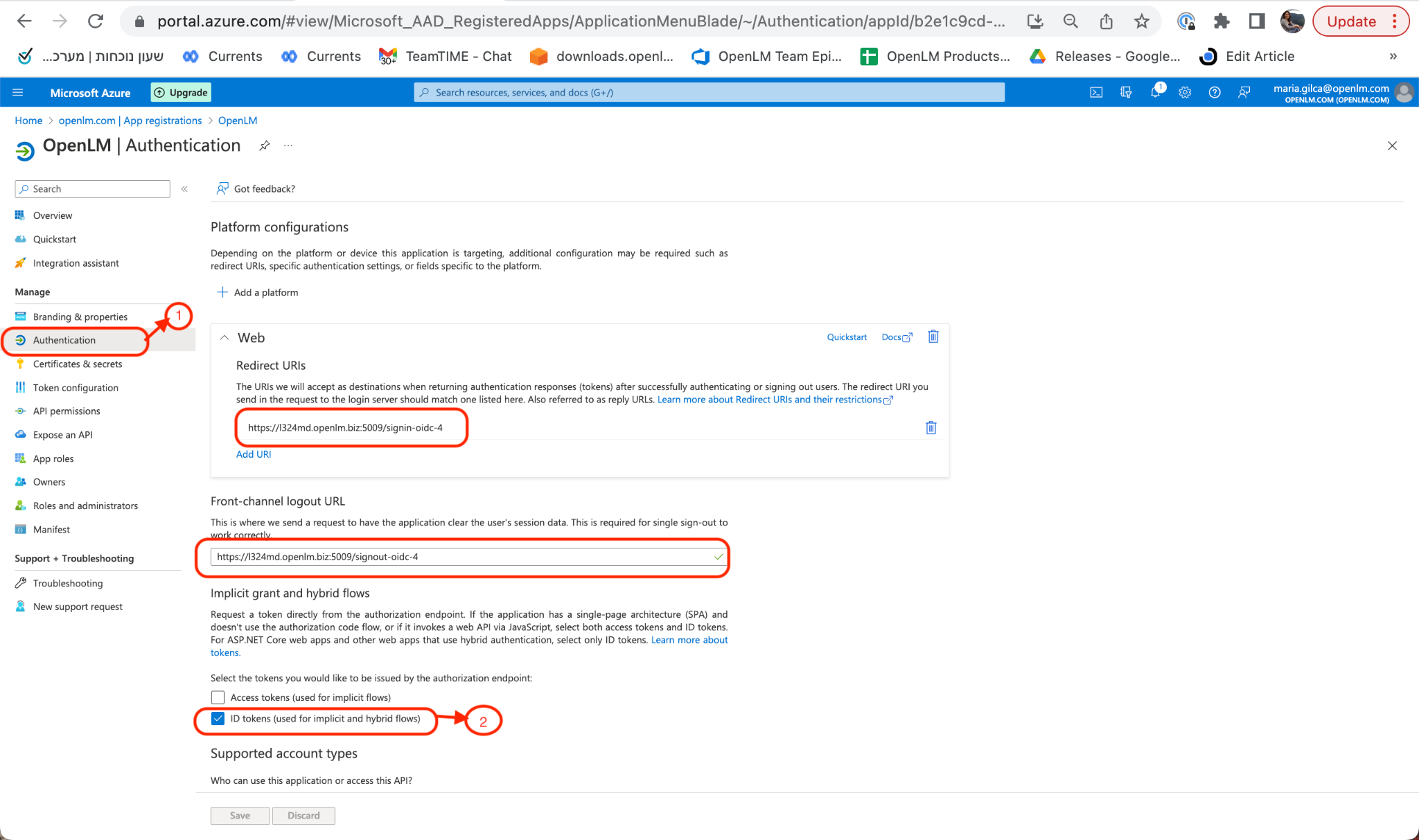

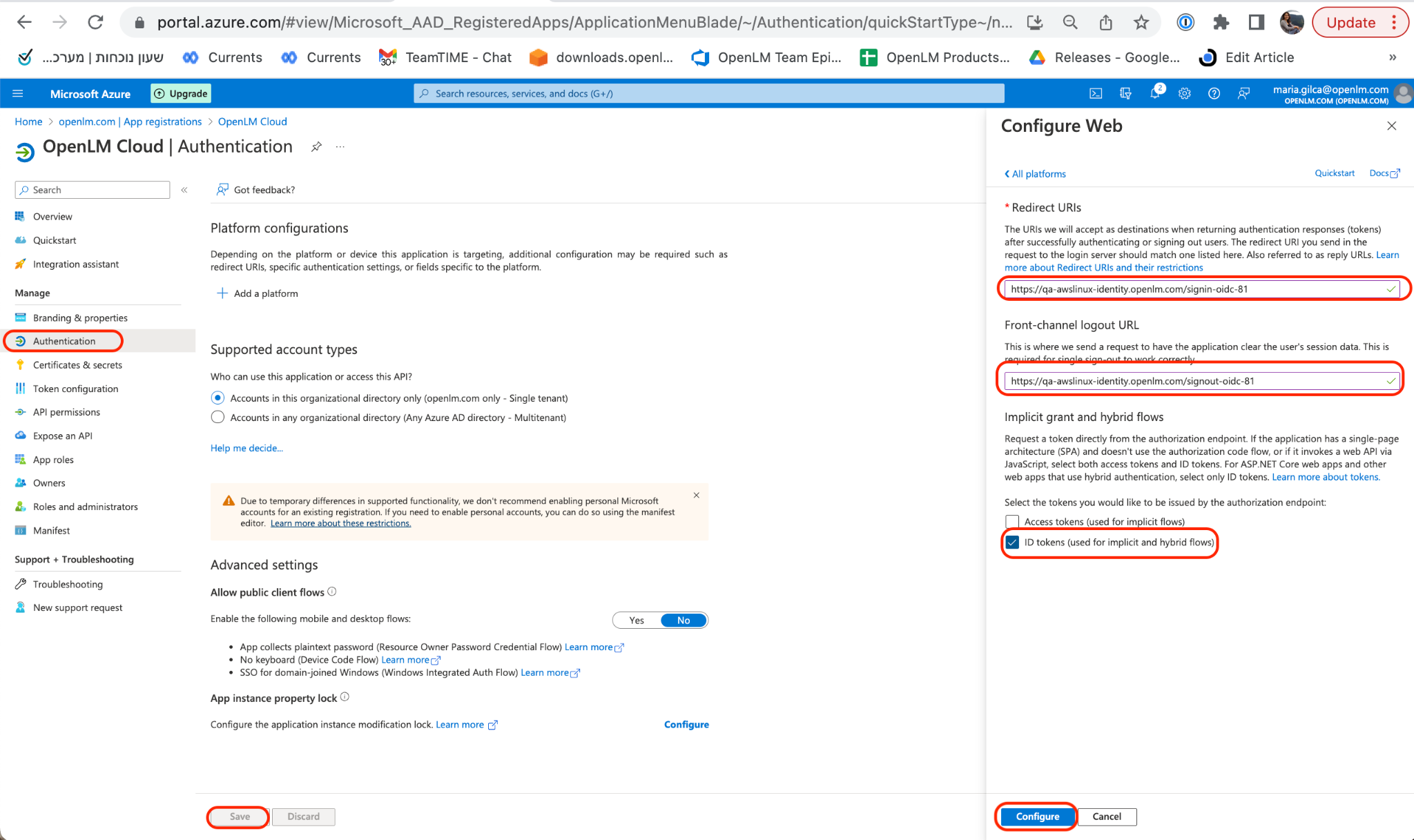

- Azure Active Directory アカウントに戻り、Authentication セクションに移動します。Add Platform をクリックし、"Web" を選択して Redirect URL を設定します: Front-channel Logout URL と Web Redirect URL。ID Tokens をチェックし、このアプリケーションを使用できるユーザーを選択します。Configure をクリックして Save します。注: Redirect URL は、外部プロバイダ追加時に OpenLM Identity Service UI から取得した値(手順 9 の画面)を使用する必要があります。

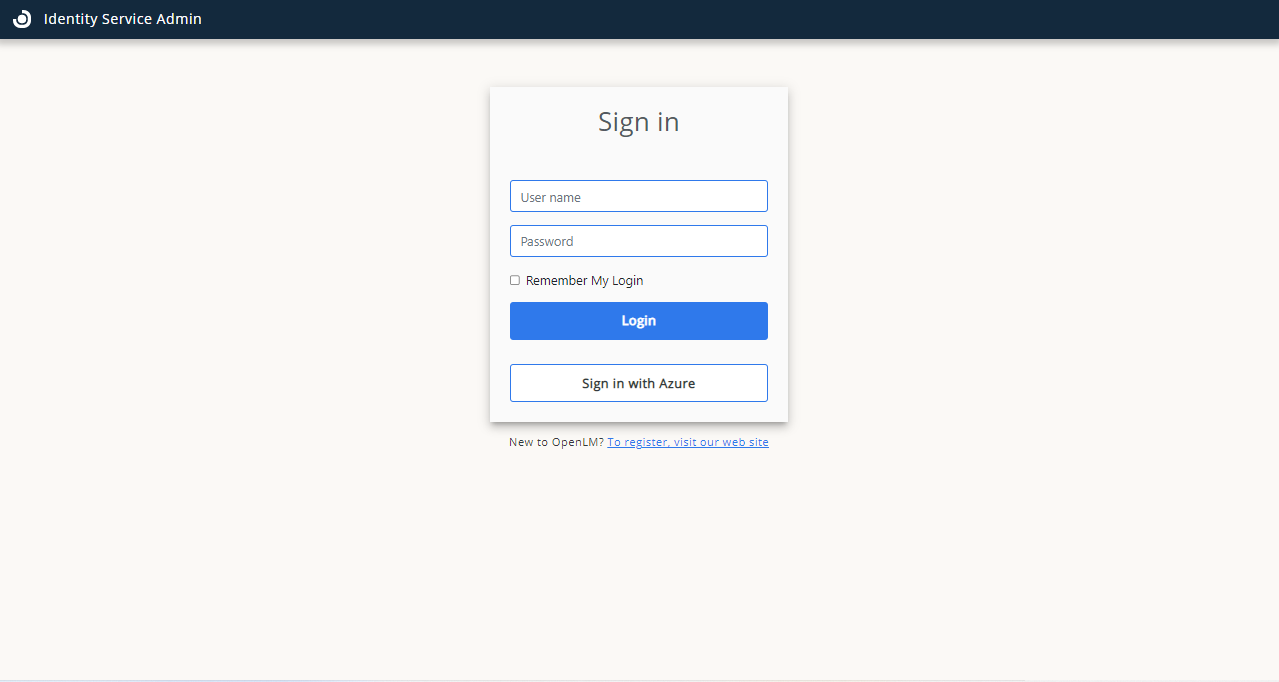

- Identity Service に戻ってログアウトします。Azure のログインボタンがログインオプションとして表示されます:

OpenLM Cloud ユーザー - Cloud Portal で Azure Active Directory を外部 Identity Provider として構成

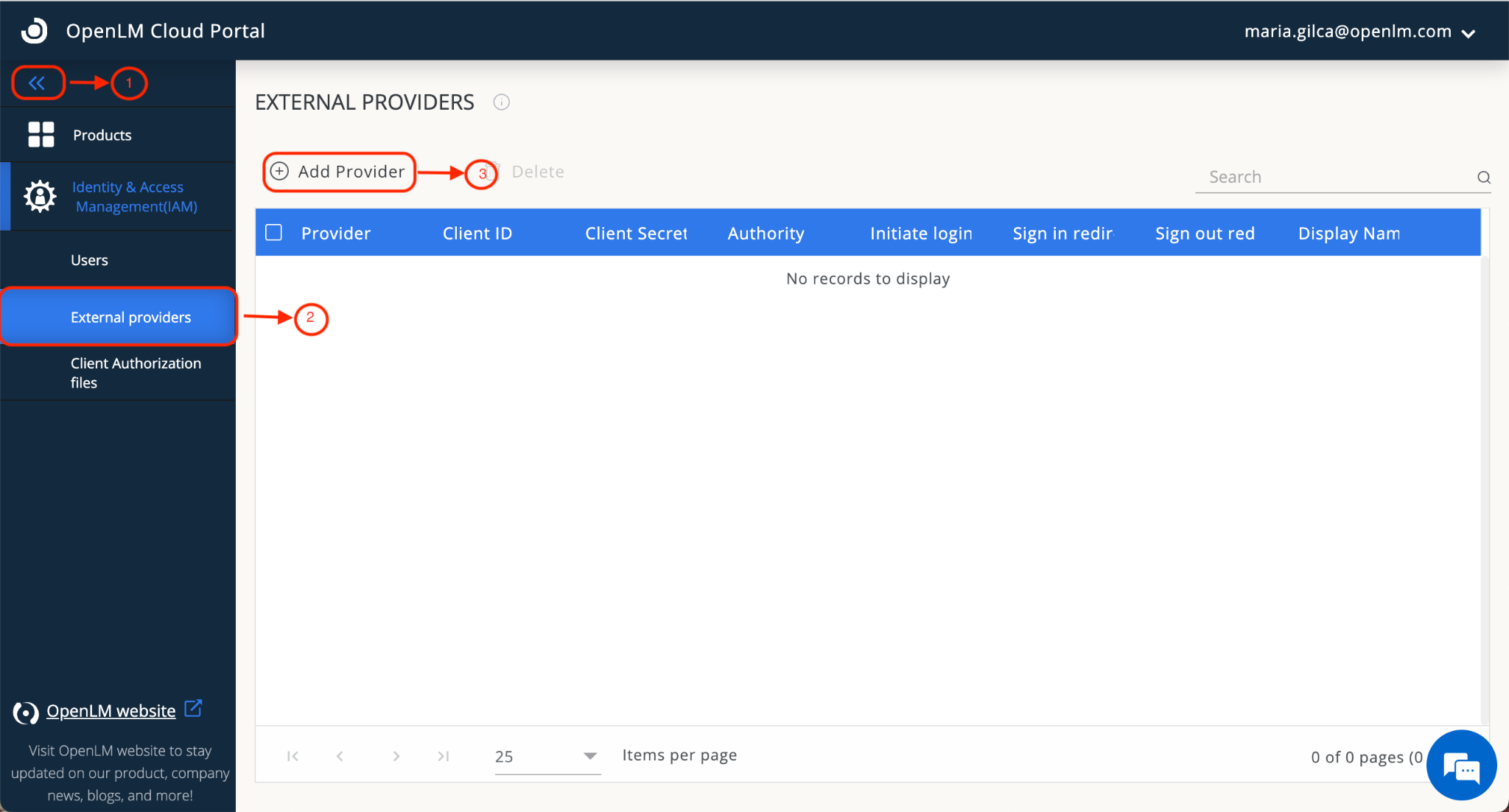

- OpenLM Cloud Portal の External Providers タブに移動し、Add Provider をクリックします。

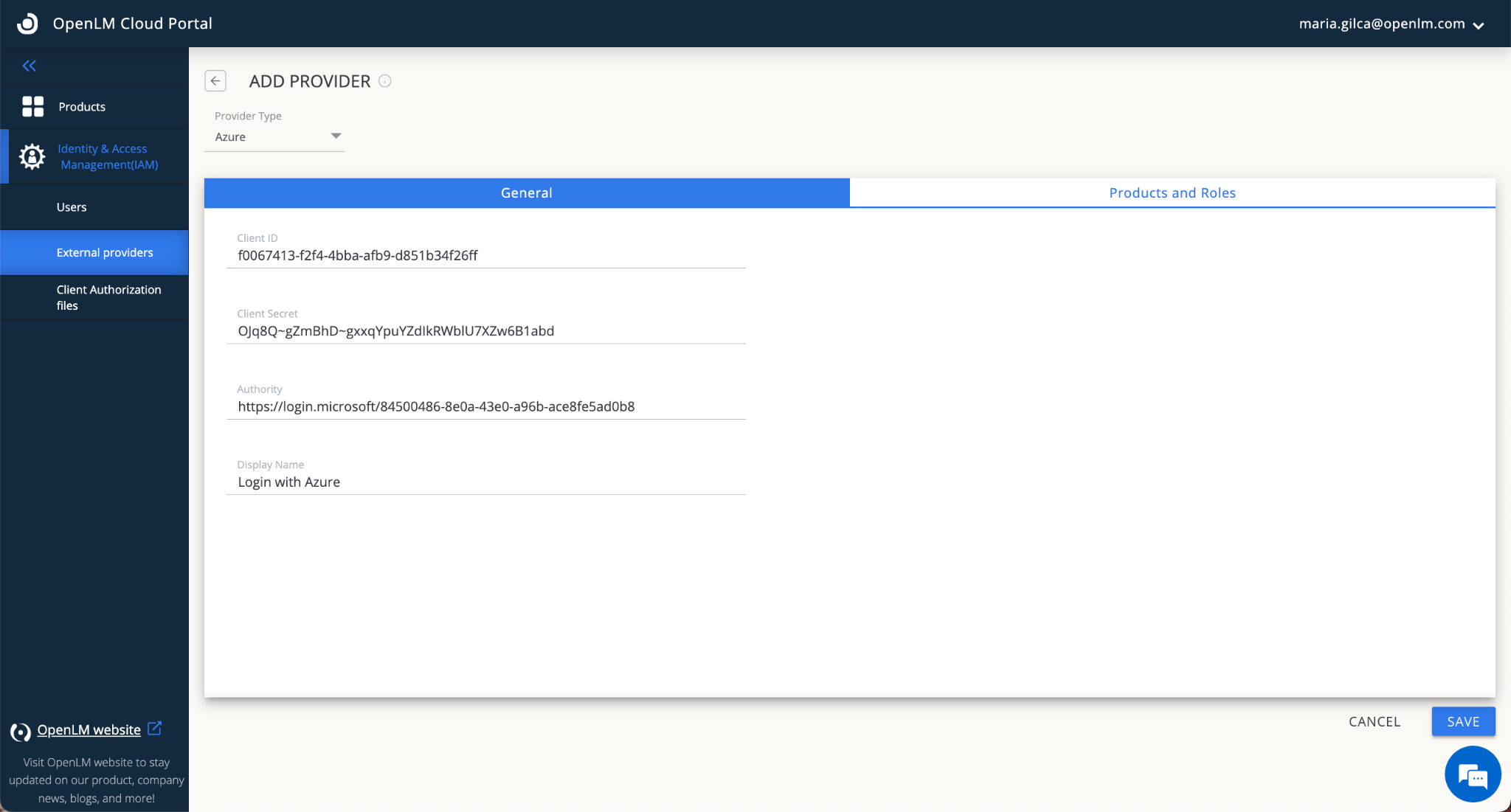

- Client ID フィールドに Client ID を入力します。Client ID は "Application (client) ID"(上記 "Azure Active Directory の構成" セクションの手順 5)です。

- Client Secret フィールドに Client Secret を入力します。Client Secret は "Value"(上記 "Azure Active Directory の構成" セクションの手順 8)です。

- Authority フィールドに https://login.microsoftonline.com/{Directory (tenant) ID} を入力します(tenant ID は上記 "Azure Active Directory の構成" セクションの手順 5 の Directory (tenant) ID です)。

- 表示名を入力します(例: "Login with Azure")。

- SAVE をクリックします。

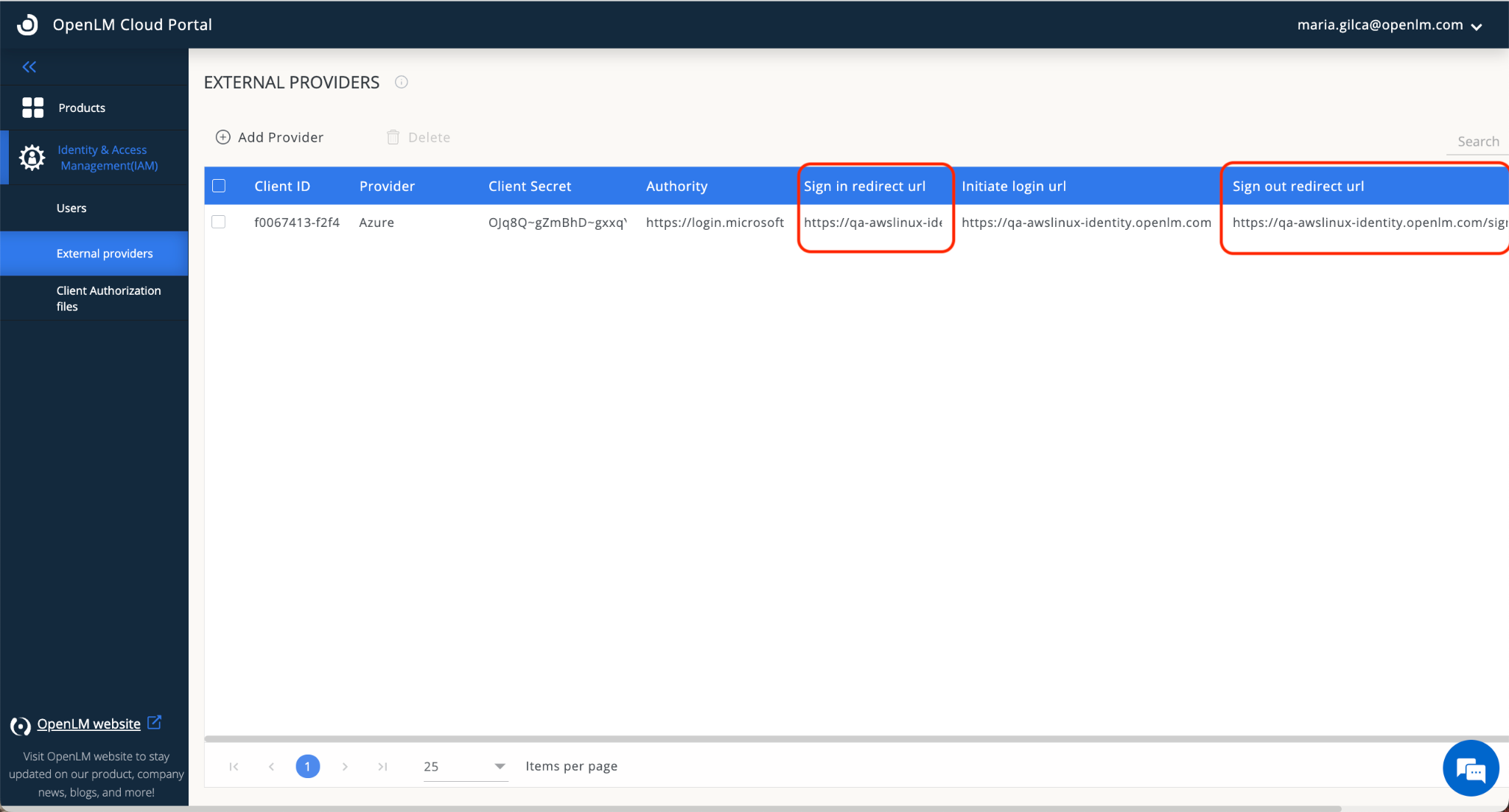

- Save をクリックすると次の画面が表示されます。追加した External Provider (Azure) が External Providers リストに表示され、以下の詳細が表示されます。赤で示されたフィールドを確認してください:

- このウィンドウはしばらく開いたままにしてください。

- Azure Active Directory アカウントに戻り、Authentication セクションに移動します。Add Platform をクリックし、"Web" を選択して Redirect URL を設定します: Front-channel Logout URL と Web Redirect URL。ID Tokens をチェックし、このアプリケーションを使用できるユーザーを選択します。Configure をクリックして Save します。注: Redirect URL は、外部プロバイダ追加時に OpenLM Cloud Portal から取得した値(手順 7 の画面)を使用する必要があります。

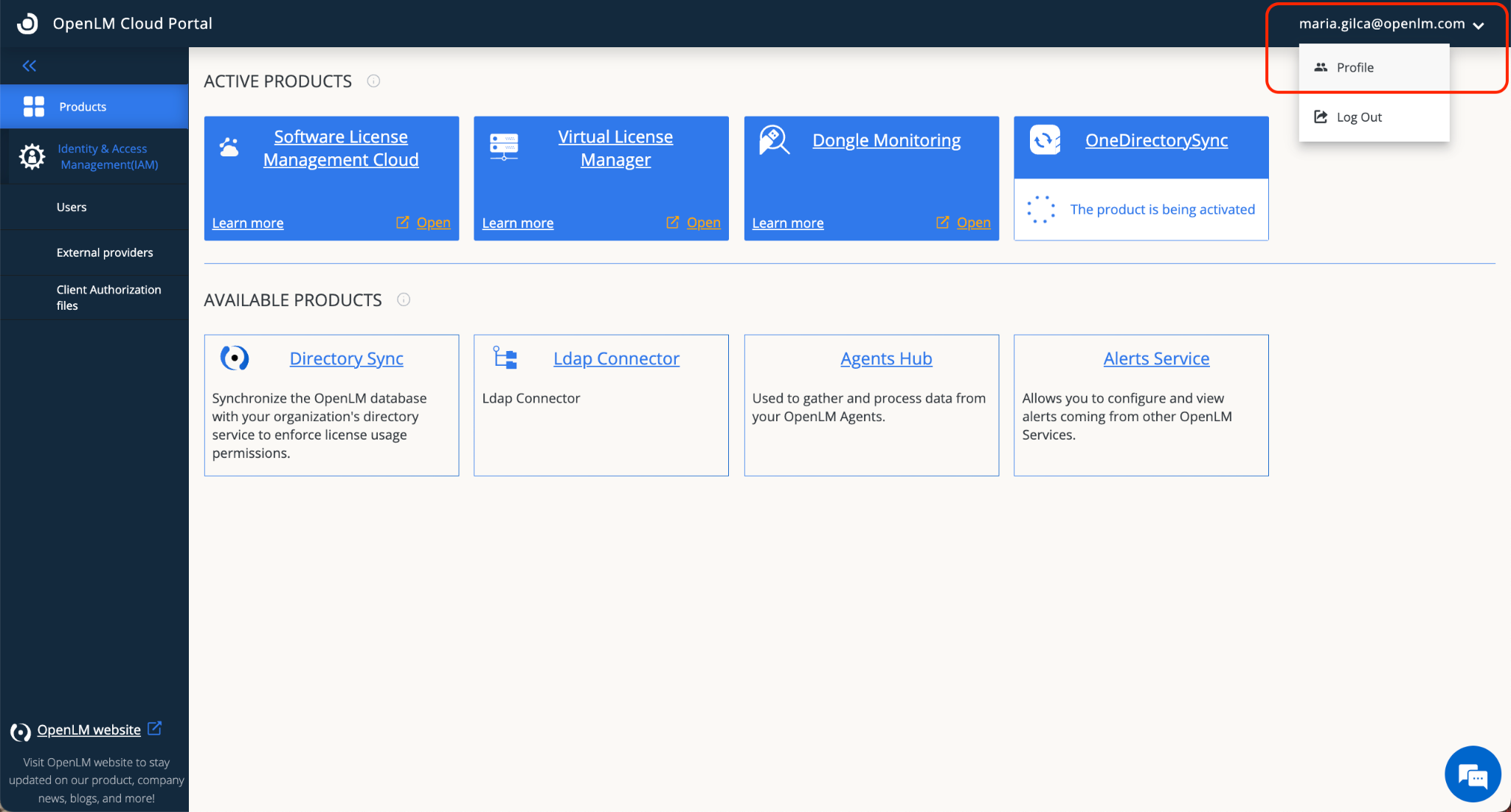

- Cloud Portal に移動し、右上のユーザー名をクリックしてプロフィール情報を表示します。

- OpenLM account ID を控えてコピーします。

- Azure Active Directory を使って OpenLM Cloud アカウントにアクセスするには、次のいずれかの URL を作成します:

https://cloud.openlm.com/portal?loginAccountId=your OpenLM account ID

または

https://eu-cloud.openlm.com/portal?loginAccountId=your OpenLM account ID

Pro-tip: 新しい構成で Cloud Portal にアクセスする前に、キャッシュをクリアしてください。